Protection needs analysis for all assets

With Leno ISR, you conduct the protection requirement analysis for the entire information network in a structured, traceable, and flexible manner. Protection requirements are systematically derived from information objects to business processes and applications, inherited, and adjusted as needed.

Why a Protection Requirement Analysis for the Entire Information Network Is Crucial

- Protection requirements are determined in isolation and not across the entire network

- Information objects, processes, and applications are not consistently linked

- Different measures are applied to assets with the same protection requirements

- Protection requirements are determined multiple times and manually

- Inheritance logic is either missing or not transparent

- Deviations are not documented or justified.

- Changes in the information network are not systematically considered

- Assessments need to be updated at multiple levels

- Results are difficult to substantiate during audits

%201.png)

How Leno Supports the Protection Requirement Analysis for the Information Network

- Determining the protection requirements for information objects as the functional basis

- Assessment based on defined criteria such as confidentiality and integrity of data

- A unified starting point for the entire information network

- Assignment of information objects to business processes

- Automatic inheritance of protection requirements to processes

- Option for intentional adjustments by the respective process owner

- Flexible definition of protection requirement scenarios

- Assessment of different threat and failure scenarios

- Customizable logic based on regulatory or organizational requirements

%20%202%20(1).png)

Why the Protection Requirement Analysis Can Be Implemented More Efficiently with Leno

Many organizations only consider protection requirements in isolation or use rigid methods. Leno combines structure, automation, and flexibility for the entire information network.

Other Tools

.png)

.png)

.png)

Key Questions Regarding Protection Requirement Analysis in the Information Network

1. Was ist die Leno?

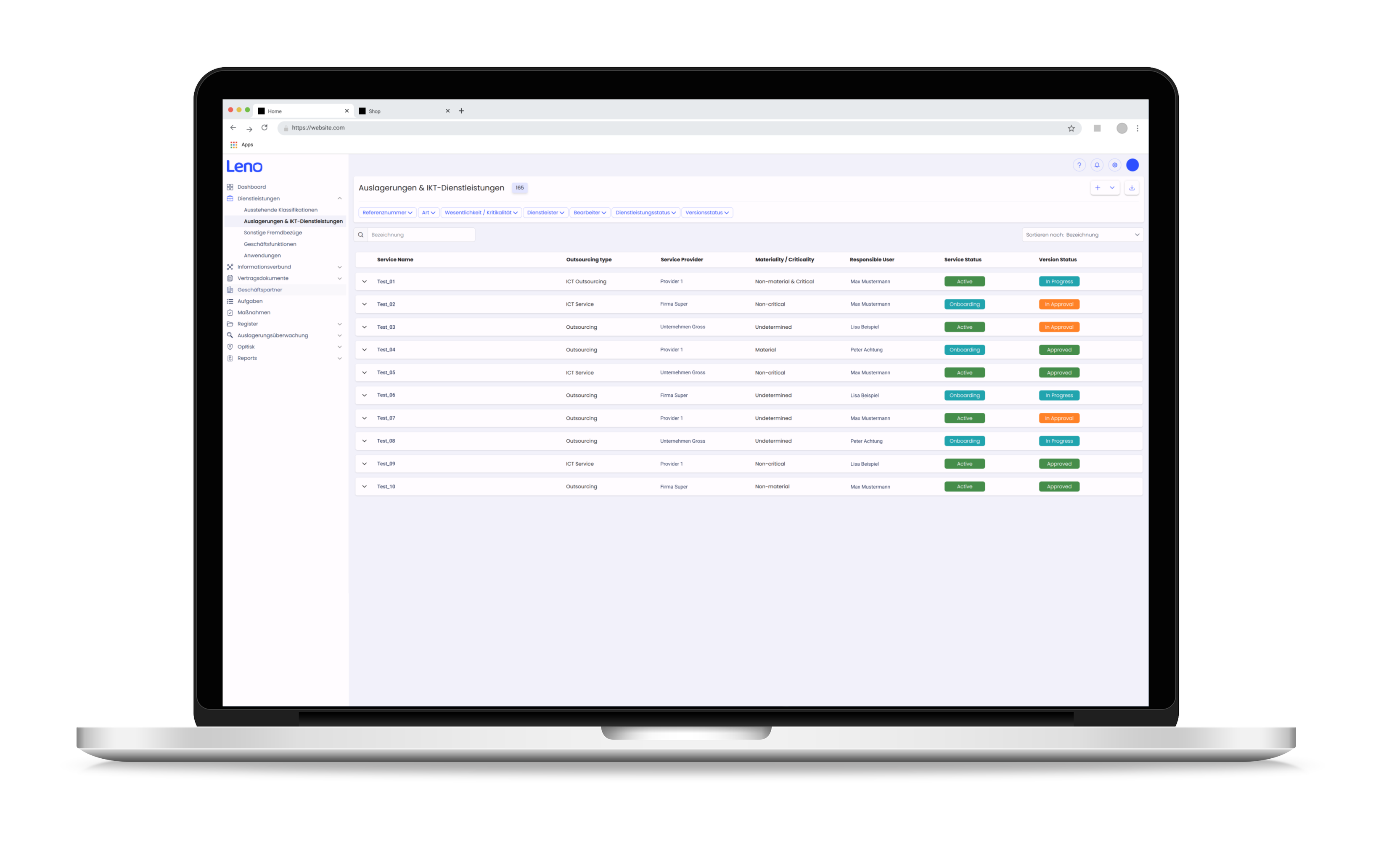

Leno ist eine modulare Plattform für Governance, Risk & Compliance (GRC), die Unternehmen bei der Automatisierung und Digitalisierung von Compliance- und Risikomanagement-Prozessen unterstützt. Mit Leno etablieren Sie Auslagerungsmanagement, Vertragsmanagement, Informationssicherheit und BCM etablieren.

2. Welche Module bietet Leno?

Leno ist modular, integriert und automatisiert.

Aktuell stehen folgende Module zur Verfügung:

- Leno TPRM – für Third Party Risk Management und Auslagerungsmanagement

- Information Security & Resilience (ISR) – für Informationssicherheitsmanagement und Business Continuity Management (BCM)

- Leno CLM – für Vertragsmanagement

Alle Module greifen nahtlos ineinander und bilden gemeinsam ein ganzheitliches Governance-, Risk- und Compliance-Management (GRC) ab.

3. Wie ist die Leno Plattform technisch aufgebaut?

Leno ist eine webbasierte Cloud-Plattform, entwickelt nach modernen Sicherheits- und Architekturstandards. Die Lösung ist skalierbar, mandantenfähig und kann flexibel an Ihre internen Strukturen, Prozesse und Berechtigungen angepasst werden.

4. Ist Leno sicher?

Ja. Sicherheit steht bei Leno an oberster Stelle. Die Plattform erfüllt höchste Anforderungen an Datenschutz, Informationssicherheit und Compliance. Alle Daten werden verschlüsselt gespeichert und übertragen, und das Hosting erfolgt in zertifizierten Rechenzentren innerhalb der EU.

5. Kann Leno in bestehende Systeme integriert werden?

Ja. Über standardisierte Schnittstellen (APIs) kann Leno problemlos in bestehende Systeme wie ERP-, GRC- oder CMS-Lösungen integriert werden. Damit lassen sich Daten für Dienstleister, Verträge und Risiken effizient synchronisieren.

6. Ist Leno mehrsprachig verfügbar?

Ja. Die Plattform unterstützt standardgemäß Deutsch und Englisch. Weitere Sprachen können auf Anfrage ergänzt werden.

7. Wie erfolgt die Benutzerverwaltung?

Kunden authentifizieren sich über Single Sign-On (SSO).Leno bietet eine rollenbasierte Benutzer- und Rechteverwaltung, mit der sichergestellt wird, dass Ihr Berechtigungskonzept automatisch abgebildet wird.

8. Welche Unterstützung bietet Leno beim Onboarding und Support?

Unsere Experten begleiten Sie von der Einführung bis zum produktiven Betrieb. Wir bieten Schulungen, technische Unterstützung und laufenden Support, um eine reibungslose Nutzung der Plattform sicherzustellen. Auf Wunsch übernehmen wir auch die initiale Datenmigration und Konfigurationen, sofern notwendig.

9. Wird Leno regelmäßig aktualisiert?

Ja. Leno wird kontinuierlich weiterentwickelt. Regulatorische Änderungen, Optimierungen und neue Funktionen werden regelmäßig bereitgestellt, sodass Sie immer auf dem neuesten Stand bleiben.

10. Welche Vorteile bietet Leno gegenüber anderen GRC-Plattformen?

- Hoher Automatisierungsgrad durch KI- Modularer Aufbau

und flexible Erweiterbarkeit

- Schnelle Implementierung und intuitive Benutzeroberfläche

- Regulatorische Expertise direkt in der Software abgebildet

- Hosting & Support aus Deutschland

It determines the protection requirements of information assets, business processes, and applications in context and ensures a consistent assessment across all levels.

Information assets form the functional foundation. Their protection requirements determine the criticality of the processes and applications that process this information.

Protection requirements are inherited from information assets to processes and from there to applications. Adjustments can be made consciously, are traceable, and are fully documented.

The protection requirements of applications are determined directly by the responsible process owner, based on the requirements of the underlying processes.

The scenarios enable the assessment of different damage scenarios resulting from the loss of protection objectives for a given asset, such as a business process. Possible scenarios include:

- Financial loss (e.g., revenue loss, contractual penalties, additional costs)

- Reputational damage (e.g., loss of trust from customers or partners)

- Regulatory impact (e.g., findings by supervisory authorities, sanctions)

- Business operation impairment (e.g., disruption of critical processes)